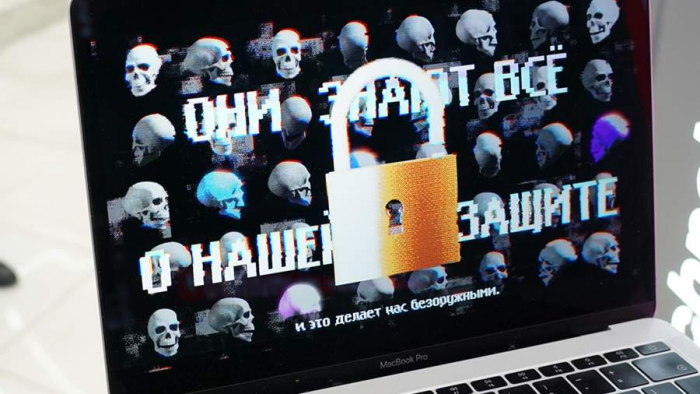

Битый чес: хакеры крадут аккаунты с помощью поврежденных файлов

Киберпреступники стали атаковать пользователей при помощи поврежденных документов Microsoft Word — об этом предупредили эксперты. Опасность таких атак состоит в том, что системы безопасности электронной почты не могут распознавать «битые» файлы и помечать их как вредоносные. Подробности о том, как хакеры атакуют пользователей при помощи поврежденных документов MS Word и чем опасна новая угроза, — в материале «Известий».Новости СМИ2

Как хакеры стали применять «битые» файлы

О том, что киберпреступники стали атаковать пользователей при помощи поврежденных документов MS Word, сообщило издание The Hacker News со ссылкой на специалистов Any Run, компании и одноименного облачного сервиса для ...иза подозрительных файлов и URL-адресов.

Как рассказали эксперты, обычно средства безопасности e-mail сканируют все вложения на вредоносное содержимое еще до того, как их получит пользователь. Однако если файл поврежден, системы безопасности не могут его распознать и, значит, не помечают как вредоносный.

При этом сам Word способен восстановить поврежденные файлы — после этого они становятся читаемыми. И это главная угроза. На этом этапе системы защиты e-mail уже не сканируют файлы, поэтому пользователи получают вредоносное содержимое. В одном из случаев, выявленных специалистами Any Run, таким содержимым оказался QR-код, который вел на фишинговую страницу входа Microsoft 365.

Эксперты подчеркивают, что такие файлы успешно работают в операционной системе, при этом их не видит большинство средств безопасности, включая популярный VirusTotal. Причина в том, что антивирусные решения просто не способны должным образом ...изировать этот тип вредных файлов.

Как работают новые кибератаки хакеров

Хакеры часто используют Microsoft Word как средство доставки вредоносного программного обеспечения (ВПО). Поэтому в ситуации, о которой рассказали специалисты Any Run, уместнее говорить про эксплуатацию уязвимостей средств безопасности e-mail и антивирусов, говорит в беседе с «Известиями» эксперт программных продуктов компании «Код безопасности» Максим Александров.

— Киберпреступники стали применять атаки при помощи «битых» файлов, когда обнаружили, что это возможно и эффективно. По крайней мере до момента, когда ИБ-специалисты не найдут способ решения этой проблемы, — объясняет он.

Сама идея такой атаки не нова, уточняет руководитель отдела экспертизы PT Sandbox антивирусной лаборатории Positive Technologies Шаих Галиев. По его словам, большинство средств защиты полагаются на статический ...из форматов файлов. Поврежденные файлы позволяют сбить определение формата ...изатором и обойти средства защиты.

А сами программы, в которых доставляется ВПО, справляются с такими повреждениями и успешно открывают файл. Так происходит и в случае новой атаки: Microsoft Word успешно восстанавливает файл, пользователь видит фишинговый QR-код, переходит по нему и заражает устройство вирусами.

— Хакеры нашли очередной способ обойти средства защиты и применяют его в различных фишинговых рассылках, — подтверждает эксперт группы ...иза вредоносного программного обеспечения (ВПО) центра исследования киберугроз Solar 4RAYS ГК «Солар» Антон Каргин.

По его словам, если первые ВПО такого типа содержали QR-коды, перенаправлявшие жертву на фишинговую страницу для кражи учетных данных, то в будущем могут появиться и документы с другими типами вредоносных нагрузок, в том числе макросами и даже загрузкой удаленных шаблонов.

Чем опасны кибератаки при помощи «битых» файлов

Главной мишенью для атак с помощью поврежденных документов Word могут стать сотрудники, работающие с большим количеством документов, объясняет ведущий консультант по информационной безопасности R-Vision Майя Пасова. В зоне риска оказываются бухгалтеры, юристы или HR-менеджеры, которые ранее уже не раз становились жертвами фишинга.

— Мошенники могут присылать ВПО под видом важных документов: счетов, договоров и отчетов, а затем с помощью социальной инженерии вынуждать человека открыть их, — предупреждает собеседница «Известий».

Если им это удается, на компьютере жертвы запускается вредоносный код. Схема эффективна, поскольку работники не всегда знают о базовых правилах кибергигиены, а компании не обучают сотрудников, подчеркивает Майя Пасова.

Максим Александров уточняет, что «битые» файлы несут два основных вектора угроз. Во-первых, если легенда хакеров сработала и жертва открыла вредоносное письмо, то данные будут скомпрометированы.

— Во-вторых, порой ВПО остается скрытым от антивирусов, и пользователь может даже не знать, что хакеры получили доступ в его компьютер. А значит, злоумышленники могут делать всё что угодно, например красть конфиденциальные данные, — говорит специалист.

Директор центра компетенций по информационной безопасности «Т1 Интеграция» Виктор Гулевич дополняет, что оба этих сценария чреваты утечкой конфиденциальной информации, а также кражей учетных данных и другой критической информации. Это, в свою очередь, может привести к значительным финансовым потерям, репутационному ущербу и нарушениям в работе компании. Кроме того, поврежденные файлы могут быть использованы для установки бэкдоров или другого вредоносного ПО.

Как защититься от новых кибератак хакеров

Для того чтобы защититься от новых кибератак хакеров, связанных с «битыми» файлами, прежде всего не стоит переходить по ссылкам из них на неизвестные сайты. Особенно если письмо получено от малознакомого контакта, советует в беседе с «Известиями» руководитель лаборатории стратегического развития продуктов кибербезопасности ...итического центра кибербезопасности «Газинформсервис» Дмитрий Овчинников.

— Тем, кто все-таки переходит по подобным ссылкам, нужно быть особенно внимательными при вводе своих личных данных. Фишинговые сайты очень хорошо маскируются под настоящие, поэтому надо буквально до буквы сравнивать, на какой сайт вы перешли, — говорит эксперт.

Кроме того, необходимо регулярно обновлять различный софт, поскольку новыми версиями и патчами разработчики постоянно устраняют те или иные уязвимости, что повышает пассивную безопасность пользователя, дополняет Максим Александров. Если же говорить о безопасности на уровне компаний, то Майя Пасова рекомендует регулярно обучать сотрудников и информировать их о новых методах мошенников.

Эксперт Климов: биометрическая защита станет инвестицией в безопасность

Эксперт Климов: биометрическая защита станет инвестицией в безопасность  «ВКонтакте» представила пользователям обновленную ленту и редактор постов

«ВКонтакте» представила пользователям обновленную ленту и редактор постов  Ковальчук: Академик Велихов умер в Москве, а не в турецком Мерсине

Ковальчук: Академик Велихов умер в Москве, а не в турецком Мерсине  Что это было: ребрендинг Jaguar, сбор за рекламу в интернете и новая модель управления cookie от Google

Что это было: ребрендинг Jaguar, сбор за рекламу в интернете и новая модель управления cookie от Google  Нарколог Исаев призвал провести экспертизу безопасности аромаингаляторов

Нарколог Исаев призвал провести экспертизу безопасности аромаингаляторов  МВД: поврежденные документы Word используются для обмана россиян в сети

МВД: поврежденные документы Word используются для обмана россиян в сети  Эксперты назвали 9 причин не отключать бытовые приборы от сети

Эксперты назвали 9 причин не отключать бытовые приборы от сети