«Доктор Веб»: обзор вирусной активности для мобильных устройств в III квартале 2024 года

1 октября 2024 года

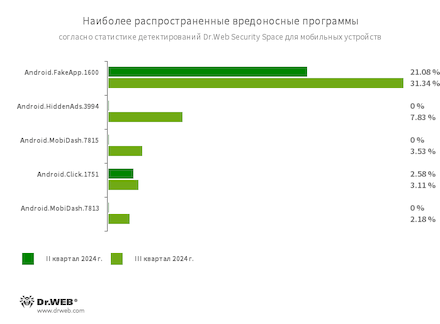

Согласно данным статистики детектирований Dr.Web Security Space для мобильных устройств, в III квартале 2024 года на защищаемых устройствах наиболее часто обнаруживались вредоносные приложения ANDROID.FAKEAPP, которые злоумышленники используют в различных мошеннических схемах. На втором месте расположились рекламные трояны ANDROID.HIDDENADS. Третьими оказались представители семейства ANDROID.SIGGEN — это программы, обладающие различной вредоносной функциональностью, которые сложно отнести к какому-либо конкретному семейству.Новости СМИ2

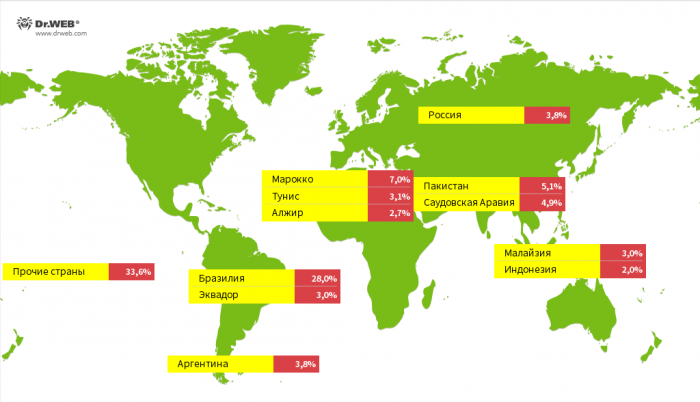

В августе специалисты «Доктор Веб» обнаружили бэкдор ANDROID.VO1D, который заразил почти 1 300 000 ТВ-приставок с ОС Android у пользователей из 197 стран. Эта вредоносная программа помещает свои компоненты в системную область устройств и по команде злоумышленников способна незаметно загружать и устанавливать различные приложения.

Вместе с тем наши вирусные ...итики вновь выявили угрозы в каталоге Google Play. Среди них было множество новых программ-подделок, а также сразу несколько рекламных троянов.

ГЛАВНЫЕ ТЕНДЕНЦИИ III КВАРТАЛА

* Бэкдор ANDROID.VO1D заразил более миллиона ТВ-приставок

* Высокая активность вредоносных программ ANDROID.FAKEAPP, применяемых в мошеннических целях

* Высокая активность рекламных троянов ANDROID.HIDDENADS

* Появление новых вредоносных программ в каталоге Google Play

По данным DR.WEB SECURITY SPACE для мобильных устройств

ANDROID.FAKEAPP.1600 Троянская программа, которая загружает указанный в ее настройках веб-сайт. Известные модификации этого вредоносного приложения загружают сайт онлайн-казино. ANDROID.HIDDENADS.3994 Троянская программа для показа навязчивой рекламы. Представители семейства ANDROID.HIDDENADS часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другим вредоносным ПО. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана. ANDROID.MOBIDASH.7815 ANDROID.MOBIDASH.7813 Троянские программы, показывающие надоедливую рекламу. Они представляют собой программные модули, которые разработчики ПО встраивают в приложения. ANDROID.CLICK.1751 Троян, встраиваемый в модификации мессенджера WhatsApp и маскирующийся под классы библиотек от Google. Во время использования приложения-носителя ANDROID.CLICK.1751 делает запросы к одному из управляющих серверов. В ответ троян получает две ссылки, одна из которых предназначена для русскоязычных пользователей, а другая ― для всех остальных. Затем он демонстрирует диалоговое окно с полученным от сервера содержимым и после нажатия пользователем на кнопку подтверждения загружает соответствующую ссылку в браузере.

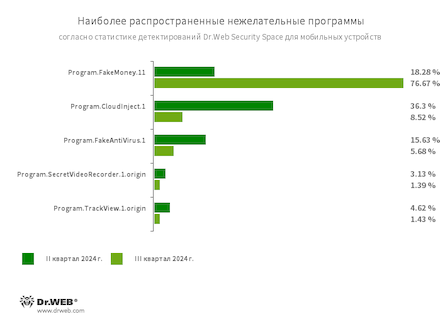

PROGRAM.FAKEMONEY.11 Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Эти программы имитируют начисление вознаграждений, причем для вывода «заработанных» денег требуется накопить определенную сумму. Обычно в них имеется список популярных платежных систем и банков, через которые якобы возможно перевести награды. Но даже когда пользователям удается накопить достаточную для вывода сумму, обещанные выплаты им не поступают. Этой записью также детектируется другое нежелательное ПО, основанное на коде таких программ. PROGRAM.CLOUDINJECT.1 Детектирование Android-приложений, модифицированных при помощи облачного сервиса CloudInject и одноименной Android-утилиты (добавлена в вирусную базу Dr.Web как TOOL.CLOUDINJECT). Такие программы модифицируются на удаленном сервере, при этом заинтересованный в их изменении пользователь (моддер) не контролирует, что именно будет в них встроено. Кроме того, приложения получают набор опасных разрешений. После модификации программ у моддера появляется возможность дистанционно управлять ими — блокировать, показывать настраиваемые диалоги, отслеживать факт установки и удаления другого ПО и т. д. PROGRAM.FAKEANTIVIRUS.1 Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии. PROGRAM.SECRETVIDEORECORDER.1.ORIGIN Детектирование различных версий приложения для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Эта программа может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает ее потенциально опасной. PROGRAM.TRACKVIEW.1.ORIGIN Детектирование приложения, позволяющего вести наблюдение за пользователями через Android-устройства. С помощью этой программы злоумышленники могут определять местоположение целевых устройств, использовать камеру для записи видео и создания фотографий, выполнять прослушивание через микрофон, создавать аудиозаписи и т. д.

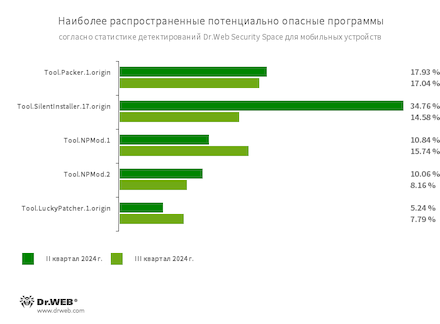

TOOL.PACKER.1.ORIGIN Специализированная утилита-упаковщик для защиты Android-приложений от модификации и обратного инжиниринга. Она не является вредоносной, но может использоваться для защиты как безобидных, так и троянских программ. TOOL.SILENTINSTALLER.17.ORIGIN Потенциально опасная программная платформа, которая позволяет приложениям запускать APK-файлы без их установки. Эта платформа создает виртуальную среду исполнения в контексте приложений, в которые они встроены. Запускаемые с их помощью APK-файлы могут работать так, как будто являются частью таких программ, и автоматически получать те же разрешения. TOOL.NPMOD.1 TOOL.NPMOD.2 Детектирование Android-приложений, модифицированных при помощи утилиты NP Manager. В такие программы внедрен специальный модуль, который позволяет обойти проверку цифровой подписи после их модификации. TOOL.LUCKYPATCHER.1.ORIGIN Утилита, позволяющая модифицировать установленные Android-приложения (создавать для них патчи) с целью изменения логики их работы или обхода тех или иных ограничений. Например, с ее помощью пользователи могут попытаться отключить проверку root-доступа в банковских программах или получить неограниченные ресурсы в играх. Для создания патчей утилита загружает из интернета специально подготовленные скрипты, которые могут создавать и добавлять в общую базу все желающие. Функциональность таких скриптов может оказаться в том числе и вредоносной, поэтому создаваемые патчи могут представлять потенциальную опасность.

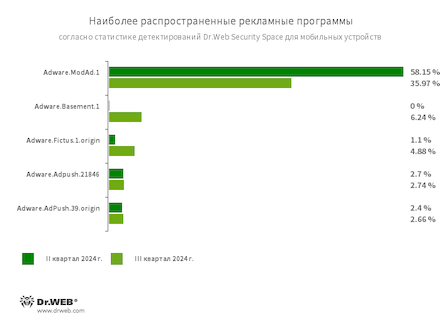

ADWARE.MODAD.1 Детектирование некоторых модифицированных версий (модов) мессенджера WhatsApp, в функции которого внедрен код для загрузки заданных ссылок через веб-отображение во время работы с мессенджером. С этих интернет-адресов выполняется перенаправление на рекламируемые сайты — например, онлайн-казино и букмекеров, сайты .... ADWARE.BASEMENT.1 Приложения, демонстрирующие нежелательную рекламу, которая часто ведет на вредоносные и мошеннические сайты. Они имеют общую кодовую базу с нежелательными программами PROGRAM.FAKEMONEY.11. ADWARE.FICTUS.1.ORIGIN Рекламный модуль, который злоумышленники встраивают в версии-клоны популярных Android-игр и программ. Его интеграция в программы происходит при помощи специализированного упаковщика net2share. Созданные таким образом копии ПО распространяются через различные каталоги приложений и после установки демонстрируют нежелательную рекламу. ADWARE.ADPUSH.21846 ADWARE.ADPUSH.39.ORIGIN Рекламные модули, которые могут быть интегрированы в Android-программы. Они демонстрируют рекламные уведомления, вводящие пользователей в заблуждение. Например, такие уведомления могут напоминать сообщения от операционной системы. Кроме того, эти модули собирают ряд конфиденциальных данных, а также способны загружать другие приложения и инициировать их установку.

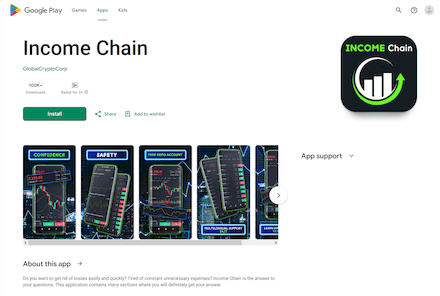

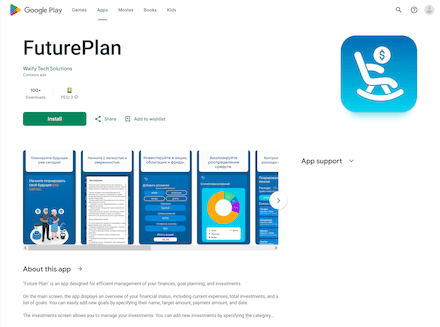

Угрозы в GOOGLE PLAY

В III квартале 2024 года вирусные ...итики «Доктор Веб» продолжили выявлять угрозы в каталоге Google Play. Среди них было множество новых вредоносных программ-подделок ANDROID.FAKEAPP, которые распространялись под видом самого разнообразного ПО. Часть из них злоумышленники вновь выдавали за программы финансовой тематики — приложения для инвестирования, обучающие пособия по финансам, вариации домашних бухгалтерий и т. п. Некоторые из них действительно предоставляли заявленную функциональность, однако их основная задача — загрузить мошеннические сайты. На них потенциальным жертвам обещают легкий и быстрый заработок через инвестиции в акции, торговлю сырьевыми товарами, криптовалютой и т. п. Пользователям под видом доступа к «услуге» предлагается зарегистрировать учетную запись или оформить заявку для участия, указав персональные данные.

Примечательно, что один из троянов ANDROID.FAKEAPP злоумышленники выдавали за программу для онлайн-знакомств и общения, однако он тоже загружал мошеннический сайт с «инвестициями».

Другие трояны ANDROID.FAKEAPP в очередной раз распространялись под видом игр. При определенных условиях они загружали сайты онлайн-казино и букмекеров.

Среди программ-подделок наши специалисты выявили и новые варианты троянов, маскирующихся под инструменты для поиска работы. Такие вредоносные программы загружают поддельные списки вакансий и предлагают потенциальным жертвам через мессенджер связаться с «работодателем» (который на самом деле является мошенником) или составить «резюме», указав персональные данные.

Вирусные ...итики «Доктор Веб» также обнаружили в Google Play очередные трояны семейства ANDROID.HIDDENADS, которые скрывают свои значки в меню главного экрана и начинают показывать надоедливую рекламу. Они маскировались под приложения различных типов — сборники изображений, фоторедакторы, сканеры штрих-кодов.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Индикаторы компрометации

Владимир Зеленский: Украинцы могут остаться без мобильной связи из-за новых реформ

Владимир Зеленский: Украинцы могут остаться без мобильной связи из-за новых реформ  Эксперт оценил последствия для россиян после новых ограничений Google

Эксперт оценил последствия для россиян после новых ограничений Google  Минцифры рекомендует отечественные платформы: Google ограничил возможность создания новых аккаунтов в России

Минцифры рекомендует отечественные платформы: Google ограничил возможность создания новых аккаунтов в России  Код отступа: может ли Google заблокировать аккаунты россиян

Код отступа: может ли Google заблокировать аккаунты россиян  Будет ли Android под угрозой: возможная блокировка в России в 2024 году

Будет ли Android под угрозой: возможная блокировка в России в 2024 году  Аналитик Ульянов рассказал, как распознать мошеннический QR-код

Аналитик Ульянов рассказал, как распознать мошеннический QR-код  Злоумышленники придумали способ обмана россиян с обновлением банковских приложений

Злоумышленники придумали способ обмана россиян с обновлением банковских приложений