Positive Technologies: в 64% успешных кибератак используется вредоносное ПО

В 64% случаев успешных кибератак за второй квартал 2024 года хакеры использовали различное вредоносное ПО в отношении целевых организаций. Это привело к утечке конфиденциальной информации в 55% случаев и нарушению основной деятельности организаций в 27% случаев. Об этом "Газете.Ru" стало известно из исследования компании Positive Technologies, которое имеется в распоряжении редакции.Новости СМИ2

Во втором квартале 2024 года злоумышленники активно применяли вредоносное ПО для удаленного управления (41%), шифровальщики (38%) и шпионское ПО (18%). Для совершения атак использовались почта (50%), а также скомпрометированные компьютеры, серверы и сетевое оборудование (36%).

Самым популярным ВПО стало Remote Access Trojan (RAT), позволяющее злоумышленникам иметь постоянный доступ к скомпрометированным системам. Распространение ВПО через менеджеры пакетов, например, npm и PyPI, увеличилось на 15%. Это позволяет злоумышленникам скомпрометировать пользовательские устройства и распространять другие типы ВПО.

Шпионское ПО и RAT часто использовались для кражи данных банковских карт. Например, веб-скиммер Caesar cipher внедрялся в PHP-файл оформления заказа через WooCommerce. Еще один пример шпионского ПО – Pegasus, который злоумышленники распространяли под именем ПО, разработанного фирмой NSO Group для правоохранительных органов и спецслужб.

Эксперты отмечают, что количество атак с использованием вредоносного ПО продолжает расти. Для защиты от ВПО важно определить критически опасные угрозы и оперативно устранять их. ...итик SOC может заметить использование ВПО в сети и его дальнейшее взаимодействие с серверами злоумышленников благодаря системам ...иза трафика.

Как в кино: невеста сменила 5 свадебных нарядов, а жених был в костюме с вышивкой-признанием — как прошла свадьба Чарли Пута и Брук Сэнсон

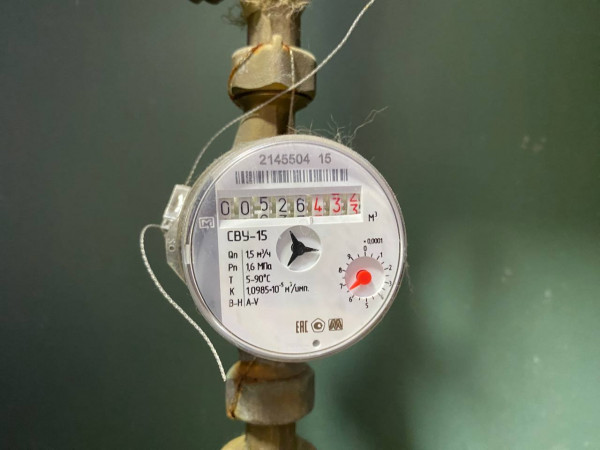

Как в кино: невеста сменила 5 свадебных нарядов, а жених был в костюме с вышивкой-признанием — как прошла свадьба Чарли Пута и Брук Сэнсон  «Коллективная заявка». Севастопольцы упрощают себе жизнь в части оплаты ЖКУ

«Коллективная заявка». Севастопольцы упрощают себе жизнь в части оплаты ЖКУ  Орловцы начали бороться с осенней хандрой при помощи виртуальных путешествий

Орловцы начали бороться с осенней хандрой при помощи виртуальных путешествий  Новая серия взрывов началась в Ливане. Теперь взрываются магнитолы, рации, ноутбуки и другие гаджеты

Новая серия взрывов началась в Ливане. Теперь взрываются магнитолы, рации, ноутбуки и другие гаджеты  Пользователи iPhone сообщают о сбоях после обновления iOS

Пользователи iPhone сообщают о сбоях после обновления iOS  Рекордный спрос на iPhone 16 в России

Рекордный спрос на iPhone 16 в России  Осторожно, мошенники в запрещённых соцсетях: эксперт Антон Немкин о новых кибер-опасностях, Ютубе и VPN

Осторожно, мошенники в запрещённых соцсетях: эксперт Антон Немкин о новых кибер-опасностях, Ютубе и VPN