«Доктор Веб»: обзор вирусной активности для мобильных устройств в IV квартале 2024 года

26 декабря 2024 года

Согласно данным статистики детектирований Dr.Web Security Space для мобильных устройств, в IV квартале 2024 года наиболее распространенными вредоносными программами стали рекламные трояны ANDROID.HIDDENADS. За ними расположились используемые в мошеннических целях вредоносные приложения ANDROID.FAKEAPP. Тройку лидеров замыкали трояны ANDROID.SIGGEN с различной вредоносной функциональностью.

В течение квартала вирусные ...итики компании «Доктор Веб» выявили множество угроз в каталоге Google Play.Новости СМИ2 Среди них были многочисленные трояны ANDROID.FAKEAPP, а также вредоносные программы семейств ANDROID.SUBSCRIPTION и ANDROID.JOKER, которые подписывали пользователей на платные услуги. Были зафиксированы очередные рекламные трояны ANDROID.HIDDENADS. Кроме того, злоумышленники распространяли вредоносные приложения, защищенные сложным упаковщиком.

ГЛАВНЫЕ ТЕНДЕНЦИИ IV КВАРТАЛА

* Высокая активность рекламных троянов ANDROID.HIDDENADS и мошеннических программ ANDROID.FAKEAPP

* Распространение множества вредоносных приложений через каталог Google Play

По данным DR.WEB SECURITY SPACE для мобильных устройств

ANDROID.FAKEAPP.1600 Троянская программа, которая загружает указанный в ее настройках веб-сайт. Известные модификации этого вредоносного приложения загружают сайт онлайн-казино. ANDROID.HIDDENADS.655.ORIGIN ANDROID.HIDDENADS.657.ORIGIN Троянские программы для показа навязчивой рекламы. Представители семейства ANDROID.HIDDENADS часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другим вредоносным ПО. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана. ANDROID.PACKED.57083 Детектирование вредоносных приложений, защищенных программным упаковщиком ApkProtector. Среди них встречаются банковские трояны, шпионское и другое вредоносное ПО. ANDROID.CLICK.1751 Троян, встраиваемый в модификации мессенджера WhatsApp и маскирующийся под классы библиотек от Google. Во время использования приложения-носителя ANDROID.CLICK.1751 делает запросы к одному из управляющих серверов. В ответ троян получает две ссылки, одна из которых предназначена для русскоязычных пользователей, а другая ― для всех остальных. Затем он демонстрирует диалоговое окно с полученным от сервера содержимым и после нажатия пользователем на кнопку подтверждения загружает соответствующую ссылку в браузере.

PROGRAM.FAKEMONEY.11 Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Эти программы имитируют начисление вознаграждений, причем для вывода «заработанных» денег требуется накопить определенную сумму. Обычно в них имеется список популярных платежных систем и банков, через которые якобы возможно перевести награды. Но даже когда пользователям удается накопить достаточную для вывода сумму, обещанные выплаты не поступают. Этой записью также детектируется другое нежелательное ПО, основанное на коде таких программ. PROGRAM.FAKEANTIVIRUS.1 Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии. PROGRAM.CLOUDINJECT.1 Детектирование Android-приложений, модифицированных при помощи облачного сервиса CloudInject и одноименной Android-утилиты (добавлена в вирусную базу Dr.Web как TOOL.CLOUDINJECT). Такие программы модифицируются на удаленном сервере, при этом заинтересованный в их изменении пользователь (моддер) не контролирует, что именно будет в них встроено. Кроме того, приложения получают набор опасных разрешений. После модификации программ у моддера появляется возможность дистанционно управлять ими — блокировать, показывать настраиваемые диалоги, отслеживать факт установки и удаления другого ПО и т. д. PROGRAM.TRACKVIEW.1.ORIGIN Детектирование приложения, позволяющего вести наблюдение за пользователями через Android-устройства. С помощью этой программы злоумышленники могут определять местоположение целевых устройств, использовать камеру для записи видео и создания фотографий, выполнять прослушивание через микрофон, создавать аудиозаписи и т. д. PROGRAM.SECRETVIDEORECORDER.1.ORIGIN Детектирование различных версий приложения для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Эта программа может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает ее потенциально опасной.

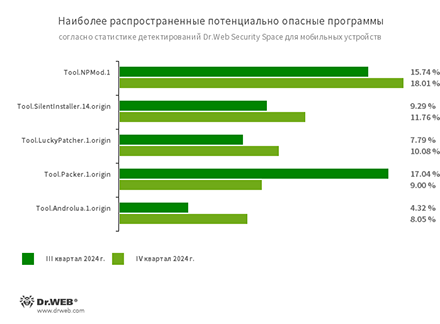

TOOL.NPMOD.1 Детектирование Android-приложений, модифицированных при помощи утилиты NP Manager. В такие программы внедрен специальный модуль, который позволяет обойти проверку цифровой подписи после их модификации. TOOL.SILENTINSTALLER.14.ORIGIN Потенциально опасная программная платформа, которая позволяет приложениям запускать APK-файлы без их установки. Эта платформа создает виртуальную среду исполнения в контексте приложений, в которые они встроены. Запускаемые с их помощью APK-файлы могут работать так, как будто являются частью таких программ, и автоматически получать те же разрешения. TOOL.LUCKYPATCHER.1.ORIGIN Утилита, позволяющая модифицировать установленные Android-приложения (создавать для них патчи) с целью изменения логики их работы или обхода тех или иных ограничений. Например, с ее помощью пользователи могут попытаться отключить проверку root-доступа в банковских программах или получить неограниченные ресурсы в играх. Для создания патчей утилита загружает из интернета специально подготовленные скрипты, которые могут создавать и добавлять в общую базу все желающие. Функциональность таких скриптов может оказаться в том числе и вредоносной, поэтому создаваемые патчи могут представлять потенциальную опасность. TOOL.PACKER.1.ORIGIN Специализированная утилита-упаковщик для защиты Android-приложений от модификации и обратного инжиниринга. Она не является вредоносной, но может использоваться для защиты как безобидных, так и троянских программ. TOOL.ANDROLUA.1.ORIGIN Детектирование ряда потенциально опасных версий специализированного фреймворка для разработки Android-программ на скриптовом языке программирования Lua. Основная логика Lua-приложений расположена в соответствующих скриптах, которые зашифрованы и расшифровываются интерпретатором перед выполнением. Часто данный фреймворк по умолчанию запрашивает доступ ко множеству системных разрешений для работы. В результате исполняемые через него Lua-скрипты способны выполнять различные вредоносные действия в соответствии с полученными разрешениями.

ADWARE.MODAD.1 Детектирование некоторых модифицированных версий (модов) мессенджера WhatsApp, в функции которого внедрен код для загрузки заданных ссылок через веб-отображение во время работы с мессенджером. С этих интернет-адресов выполняется перенаправление на рекламируемые сайты — например, онлайн-казино и букмекеров, сайты .... ADWARE.BASEMENT.1 Приложения, демонстрирующие нежелательную рекламу, которая часто ведет на вредоносные и мошеннические сайты. Они имеют общую кодовую базу с нежелательными программами PROGRAM.FAKEMONEY.11. ADWARE.FICTUS.1.ORIGIN Рекламный модуль, который злоумышленники встраивают в версии-клоны популярных Android-игр и программ. Его интеграция в программы происходит при помощи специализированного упаковщика net2share. Созданные таким образом копии ПО распространяются через различные каталоги приложений и после установки демонстрируют нежелательную рекламу. ADWARE.ADPUSH.3.ORIGIN ADWARE.ADPUSH.21846 Рекламные модули, которые могут быть интегрированы в Android-программы. Они демонстрируют рекламные уведомления, вводящие пользователей в заблуждение. Например, такие уведомления могут напоминать сообщения от операционной системы. Кроме того, эти модули собирают ряд конфиденциальных данных, а также способны загружать другие приложения и инициировать их установку.

Угрозы в GOOGLE PLAY

В IV квартале 2024 года вирусные ...итики компании «Доктор Веб» выявили в каталоге Google Play свыше 60 различных вредоносных приложений, большинство из которых — трояны семейства ANDROID.FAKEAPP. Часть из них распространялась под видом программ финансовой тематики, справочников и обучающих пособий, а также прочего ПО — дневников, записных книжек и т. п. Их основной задачей была загрузка мошеннических сайтов.

Программы QuntFinanzas и Trading News, которые в числе прочих многочисленных троянов Android.FakeApp загружали мошеннические сайты

Другие трояны ANDROID.FAKEAPP злоумышленники выдавали за игры. Они могли загружать сайты онлайн-казино и букмекеров.

Bowl Water и Playful Petal Pursuit — примеры игр с троянской функциональностью

Вместе с тем наши специалисты обнаружили новые варианты трояна ANDROID.FAKEAPP.1669, который скрывался под маской разнообразных приложений и также мог загружать сайты онлайн-казино. ANDROID.FAKEAPP.1669 интересен тем, что получает адрес целевого сайта из TXT-файла вредоносного DNS-сервера. При этом он проявляет себя только при подключении к интернету через определенных провайдеров.

Примеры новых модификаций трояна Android.FakeApp.1669. Программу WordCount мошенники выдавали за текстовую утилиту, а программа Split it: Checks and Tips должна была помочь посетителям кафе и ресторанов с оплатой счетов и расчетом чаевых.

Среди найденных в Google Play угроз было несколько новых представителей семейства рекламных троянов ANDROID.HIDDENADS, которые скрывают свое присутствие на зараженных устройствах.

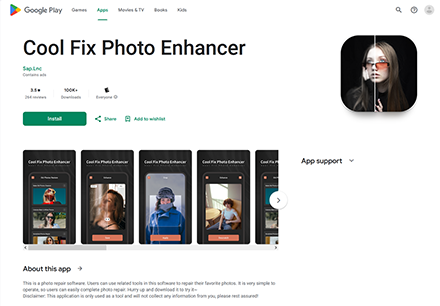

Фоторедактор Cool Fix Photo Enhancer скрывал рекламного трояна Android.HiddenAds.4013

Кроме того, были зафиксированы трояны, защищенные сложным программным упаковщиком — например, ANDROID.PACKED.57156, ANDROID.PACKED.57157 и ANDROID.PACKED.57159.

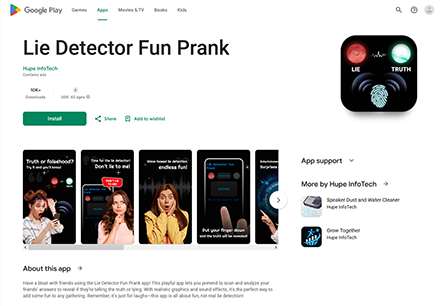

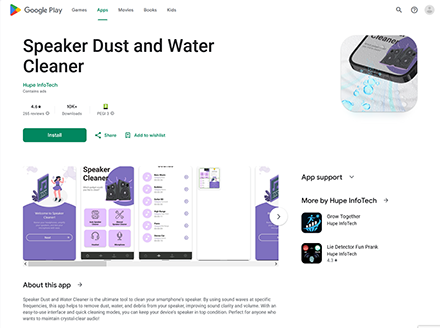

Приложения Lie Detector Fun Prank и Speaker Dust and Water Cleaner — трояны, защищенные упаковщиком

Также наши специалисты обнаружили вредоносную программу ANDROID.SUBSCRIPTION.22, предназначенную для подписки пользователей на платные услуги.

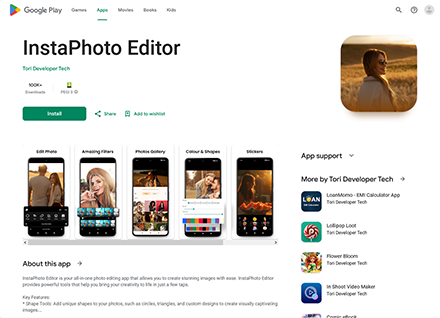

Вместо редактирования фотографий приложение InstaPhoto Editor подписывало пользователей на платную услугу

При этом злоумышленники вновь распространяли троянов семейства ANDROID.JOKER, которые тоже подписывали жертв на платные сервисы.

СМС-мессенджер Smart Messages и сторонняя клавиатура Cool Keyboard пытались незаметно подписать жертв на платную услугу

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Индикаторы компрометации

Часы-калькулятор DSKY Moonwatch в стиле космического компьютера оценили в £649

Часы-калькулятор DSKY Moonwatch в стиле космического компьютера оценили в £649  Россиянам дали советы по защите дома в новогодние праздники

Россиянам дали советы по защите дома в новогодние праздники  Квантовое будущее уже рядом

Квантовое будущее уже рядом  "Леди Mail": в США появился тренд на ногти с NFC-чипами

"Леди Mail": в США появился тренд на ногти с NFC-чипами  Дежурным по Туле 22 декабря назначен Юрий Михалец

Дежурным по Туле 22 декабря назначен Юрий Михалец  iPhones.ru: обновление Telegram вызывает перегрев и быструю разрядку iPhone

iPhones.ru: обновление Telegram вызывает перегрев и быструю разрядку iPhone  MacRumors: HomePods c 7-дюймовым экраном и чипом A18 выйдет в 2025 году

MacRumors: HomePods c 7-дюймовым экраном и чипом A18 выйдет в 2025 году