Похитители «яблок»: как хакеры взламывают iPhone под видом Apple

Мошенники начали взламывать Apple ID пользователей, выдавая себя за компанию Apple. Они рассылают письма с просьбой перезайти в систему, чтобы подтвердить свою личность — а по факту блокируют учетную запись и требуют выкуп. «Известия» узнали, как работает схема и как защититься от нее.

«Яблочный» взлом

Мошенники начали взламывать Apple ID россиян — жертвы получают фейковые письма от Apple.Новости СМИ2 Об этом сообщает канал «КиберТопор» в Telegram.

В письмах, которые приходят на почту, пользователей просят перезайти в систему, чтобы подтвердить свою личность. Но ссылка на iCloud фейковая, при этом сайт полностью повторяет официальный. При вводе данных они сразу попадают к мошенникам, которые меняют пароль и почту для его сброса. После этого владельцу телефона становятся недоступны все файлы в облачном хранилище и контент, купленный в

— Для тех, кто пользуется продукцией Apple давно и полностью перенес свои данные в «облако», это может стать чувствительным ударом. Поэтому у мошенников появится возможность затребовать выкуп, — говорит в беседе с «Известиями» руководитель Лаборатории стратегического развития продуктов кибербезопасности ...итического центра кибербезопасности «Газинформсервис» Дмитрий Овчинников.

При этом сами данные тоже представляют интерес для хакеров. Фотографии, переписки и личные видео могут быть использованы для шантажа или для более детальной проработки жертвы с нанесением таргетированной атаки.

Фишинговая уловка

По словам Дмитрия Овчинникова, такую схему хакеры разработали несколько лет назад — практически одновременно с тем, как в продуктах Apple возник Apple ID. Это классическая фишинговая уловка: мошенники создают поддельную страницу компании, которая визуально полностью повторяет настоящую. Адрес поддельного ресурса может отличаться одной буквой или символом.

Далее мошенник делает широкую рассылку письма от имени компании, в котором убеждает пользователей перейти по ссылке, ведущей на фишинговый ресурс, объясняет руководитель направления Security Awareness компании RED Security Илья Одинцов.

— Предлоги могут быть разными: сообщение о взломе или утечке данных, предложение поучаствовать в акции или получить подарок. Если пользователь перешел на ресурс, там его попросят ввести логин и пароль от учетной записи — якобы чтобы подтвердить личность. Могут запросить и данные карты — например, чтобы получить какие-то бонусы или поучаствовать в розыгрыше. Конечно, вся эта информация уходит напрямую злоумышленникам, — объясняет эксперт.

В сложных вариациях могут быть задействованы скрипты, уязвимости браузера или подмена данных в файлах ОС. Но цель всегда одна — получить адрес почты или логин с паролем. Похожий прием несколько лет назад применялся для кражи аккаунтов Google — людям приходило письмо от технической поддержки, в котором говорилось, что почта будет заблокирована в течение 24 часов, а для ее разблокировки необходимо пройти процедуру верификации личности. По факту мошенники просто крали данные.

Способы взлома IPHONE

Эксперт компании «Киберпротект» Саркис Шмавонян в беседе с «Известиями» делит схемы по взлому iPhone на две группы: очный и дистанционный. В первом случае к устройству подключаются по кабелю и осуществляют программное воздействие с целью «разблокировки» и получения прав администратора. Такой подход компрометирует данные и само устройство.

Другой способ взлома гораздо проще — он реализуется дистанционно, с помощью социальной инженерии. Его тоже можно разделить на две группы: те, в которых мошенники пытаются получить чужие данные Apple ID, и те, где владельца устройства убеждают залогиниться в нем под чужим Apple ID, добавляет Илья Одинцов.

Фейковые письма от Apple относятся к первой версии атак, равно как и различные сообщения в мессенджерах, когда мошенники представляются службой поддержки Apple и просят сообщить им Apple ID, чтобы избежать блокировки устройства.

— Вторая схема тоже встречается в разных вариантах. Например, человеку может написать якобы знакомый (а на самом деле мошенник из-под взломанного аккаунта) со словами, что его iPhone украли. Он попросит помочь установить текущее местоположение устройства, для чего надо только выйти из своего Apple ID на смартфоне и зайти в Apple ID «друга». Если человек так делает, злоумышленник сразу блокирует его телефон, используя функцию блокировки устройства при утере или краже. После этого у пользователя требуют выкуп. Но даже в случае уплаты выкупа телефон может остаться заблокированным, и пользоваться им будет невозможно, — рассказывает Илья Одинцов.

В обоих случаях хакеры используют любой актуальный контекст для поиска «крючка», на который «клюнет» человек. Например, популярный запрос связан с установкой на iPhone банковских приложений, удаленных из магазина Apple.

— Легенды обещают, что если войти с альтернативного аккаунта, что все возможности установки возобновятся. Результат — компрометация доступа к устройству и опять же требование выкупа, — заключает Саркис Шмавонян.

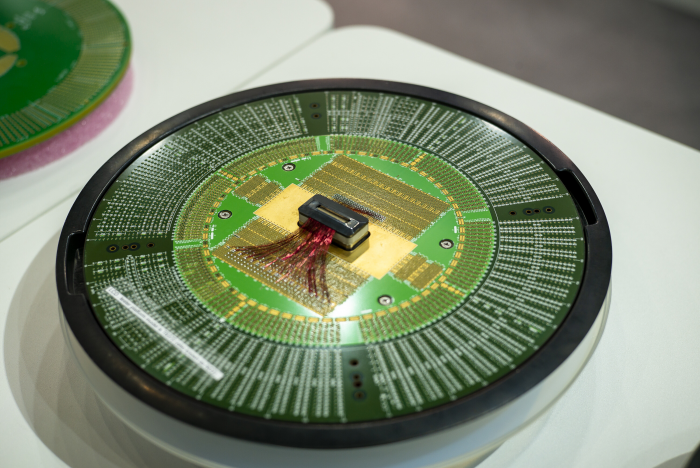

Иногда встречаются и более сложные, таргетированные атаки на пользователей iOS-устройств, добавляет руководитель Kaspersky GReAT в России Дмитрий Галов. Например, существует кампания кибершпионажа «Операция Триангуляция» (Operation Triangulation), которая представляет собой таргетированные атаки с использованием ранее неизвестного вредоносного ПО и уязвимостей нулевого дня в iOS. Зловред проникает на устройства жертв с помощью эксплойта (специального кода), доставляемого в скрытом сообщении iMessage, запускается и получает полный контроль над устройством и пользовательскими данными.

Способы защиты

Технически взломать iPhone сложнее, чем Android-устройства, говорят эксперты «Известий». Основная причина — закрытая операционная система iOS, на которой работают гаджеты. Установка ПО на них возможна только из официального магазина, хотя при желании это ограничение можно обойти.

— В целом Apple уделяет много внимания безопасности своих устройств и операционной системы. Регулярно обновляется софт и шифрование данных, используются другие меры, чтобы затруднить взлом устройства, — говорит Саркис Шмавонян.

Но даже это иногда не спасает владельцев техники. Дело в том, что глобально хакерам «без разницы», какой телефон у жертвы. Большинство взломов производится с помощью социальной инженерии, и от него не спасают никакие технические ухищрения производителей телефонов, поясняет эксперт «Газинформсервиса» Дмитрий Овчинников.

— Жертва сама, своими руками по собственной невнимательности или неосторожности передает данные мошенникам. Просто для продуктов Apple иногда требуется сделать немного больше шагов для жертвы, — отмечает собеседник «Известий».

В целом, заключает он, владельцам всех смартфонов рекомендуется соблюдать простые правила безопасности: не переходить по ссылкам из писем (особенно с подписью, что это «очень важно») и не скачивать ничего из сомнительных источников.

— На личных устройствах iPhone используйте только свои аккаунты Apple ID. Если потребуется поменять пользователя в магазине приложений Apple, то важно сделать это непосредственно в магазине приложений. Такой подход не приведет к компрометации самого устройства, — добавляет Саркис Шмавонян.

Эксперт Климов: биометрическая защита станет инвестицией в безопасность

Эксперт Климов: биометрическая защита станет инвестицией в безопасность  «ВКонтакте» представила пользователям обновленную ленту и редактор постов

«ВКонтакте» представила пользователям обновленную ленту и редактор постов  Ковальчук: Академик Велихов умер в Москве, а не в турецком Мерсине

Ковальчук: Академик Велихов умер в Москве, а не в турецком Мерсине  Что это было: ребрендинг Jaguar, сбор за рекламу в интернете и новая модель управления cookie от Google

Что это было: ребрендинг Jaguar, сбор за рекламу в интернете и новая модель управления cookie от Google  Нарколог Исаев призвал провести экспертизу безопасности аромаингаляторов

Нарколог Исаев призвал провести экспертизу безопасности аромаингаляторов  МВД: поврежденные документы Word используются для обмана россиян в сети

МВД: поврежденные документы Word используются для обмана россиян в сети  Эксперты назвали 9 причин не отключать бытовые приборы от сети

Эксперты назвали 9 причин не отключать бытовые приборы от сети