В теме письма: как хакеры атакуют служебную почту сотрудников компаний

Больше трети (34%) писем, направляемых на корпоративные адреса электронной почты, содержат спам и фишинговые ссылки. К такому выводу пришли эксперты ГК «Солар» в рамках ...иза данных клиентов сервисов Secure e-mail gateway (защита электронной почты) и Sandbox (защита от продвинутых угроз). Чаще всего вредоносные программы хакеры маскируют под видом текстовых файлов, таблиц и pdf-файлов.Новости СМИ2 Какие приемы сегодня используют авторы вирусных писем, разбирались «Известия».

Под видом документа

— По нашим данным, 71% сложных кибератак начинаются с фишинга посредством электронной почты. Даже один переход по фишинговой ссылке или открытый офисный файл с вредоносом может поставить под угрозу инфраструктуру всей компании, — сообщил «Известиям» руководитель направления Security Awareness ГК «Солар» Александр Соколов.

Специалисты установили, что в 76% случаев сотрудники отечественных компаний сталкиваются с троянами, маскирующимися под легальное программное обеспечение. В 14% случаев речь идет о программах для получения контроля над ПК или сетью, еще 10% приходится на прочие вирусы.

В качестве доставщика вредоноса преступники используют офисные документы с расширениями doc либо docx (53%), xls (26%), pdf (15%).

«Реже вирусы можно встретить в файлах exe (3%) и jar (3%)», — уточняется в сообщении компании.

Они в теме

Исследователи перечислили наиболее распространенные темы вредоносных писем: «Почтовый ящик переполнен», «Список уязвимостей от ФСТЭК» (подразумевается Федеральная служба по техническому и экспортному контролю), «Отгрузочная документация», «Платежное поручение к оплате», «Системная ошибка. Письмо не доставлено», «Приказ Министерства. Срочно к прочтению!», «Досудебная претензия», «Новые реквизиты счета», «Акт сверки взаиморасчетов», «Копия коммерческого предложения».

Источник в правоохранительных органах говорит о латентности киберпреступлений такого рода:

— К сожалению, не обо всех атаках становится известно правоохранительным органам. Это дает возможность долгой жизни различного рода фишинговых схем. Предприятия не спешат выносить сор из избы, в лучшем случае ограничиваются рассылкой писем сотрудникам и объявлениями на досках информирования.

Почему интересны корпорации

Эксперт в области IT-безопасности Константин Парфеньев выделяет несколько причин в интересе киберпреступников к корпоративным почтовым ящикам.

— Во-первых, корпоративные аккаунты обычно содержат доступ к ценным данным и ресурсам, что делает их лакомой целью, — говорит собеседник «Известий». — Успешная атака может не только привести к утечке конфиденциальной информации, но и позволить злоумышленникам проникнуть в системы компании, что грозит серьезными финансовыми потерями.

Во-вторых, многие компании недостаточно защищены, особенно если сотрудники не обучены распознавать угрозы, считает Парфеньев. Это создает уязвимости, которые преступники с удовольствием используют.

— Сегодня хакеры максимально заинтересованы в краже конфиденциальных данных сотрудников и клиентов компаний, разрушении их инфраструктур, так как это может привести к приостановке важных бизнес-процессов, а также к репутационным и финансовым потерям для организации, что впоследствии может оказать негативное влияние на жизнь граждан и экономику страны, — рассказал «Известиям» Александр Соколов.

При этом хакерам гораздо проще обмануть человека, который имеет доступ к интересующей инфраструктуре, нежели тяжело и упорно взламывать технические средства защиты информации, объясняет Соколов.

Новый подход

Преступники начали активно использовать QR-коды в своих схемах, и почтовые отправления часто выступают инструментом атаки. Этот способ обмана получил название «квишинг». Неискушенный пользователь может пройти по содержащейся в коде ссылке, присланной от имени провайдера, партнера, банка или государственной организации.

«Цель квишинга — получить доступ к финансовым ресурсам или конфиденциальной информации жертвы для дальнейшего несанкционированного использования», — говорится в сообщении телеграм-канала Управления по организации борьбы с противоправным использованием информационно-телекоммуникационных технологий МВД России.

Воспитать пользователя

Человеческий фактор представляет собой главный риск в схеме с фишинговыми письмами. Чтобы минимизировать его, компаниям стоит предпринять несколько шагов, считает Парфеньев.

— Регулярные тренинги по кибербезопасности помогут сотрудникам лучше понимать, как распознавать фишинг и другие угрозы. Внедрение многофакторной аутентификации значительно повысит защиту учетных записей. Кроме того, использование современных фильтров для спама и антивирусных программ поможет блокировать вредоносные письма до того, как они достигнут пользователей, — комментирует эксперт.

Также собеседник дал несколько советов для безопасной работы с корпоративной почтой:

— Никогда не открывайте вложения или ссылки из подозрительных писем и всегда проверяйте адрес отправителя. Будьте внимательны к запросам на предоставление конфиденциальной информации, даже если они кажутся официальными. Регулярно обновляйте пароли и старайтесь не использовать один и тот же пароль для разных аккаунтов. Соблюдение этих рекомендаций поможет защитить не только вас, но и всю компанию от потенциальных угроз.

Важно формировать комплексный единый подход к информационной безопасности, говорит Александр Соколов.

— Иными словами, организациям необходимо защищать свою инфраструктуру от атак не только техническими средствами, но и думать о том, чтобы сотрудники, работающие в организации, могли успешно отразить фишинговую атаку и не стать жертвой взлома.

По его мнению, необходимо циклично и непрерывно повышать уровень киберосведомленности сотрудников.

— И важно это делать, используя комплекс из теории и практики. Только такой тандем может сформировать устойчивый навык противодействия фишингу, — заключил собеседник.

В ФАС поступила жалоба о дискриминации из-за замедления YouTube

В ФАС поступила жалоба о дискриминации из-за замедления YouTube  Провайдеры пожаловались в ФАС из-за замедления YouTube

Провайдеры пожаловались в ФАС из-за замедления YouTube  Бывший мэр Локоть рассказал, как обезопасить гаджеты от возможных диверсий

Бывший мэр Локоть рассказал, как обезопасить гаджеты от возможных диверсий  В Роскачестве назвали угрозы для нашедшего бесхозный телефон

В Роскачестве назвали угрозы для нашедшего бесхозный телефон  Персональные данные под угрозой: взгляд Алексея Кузовкина

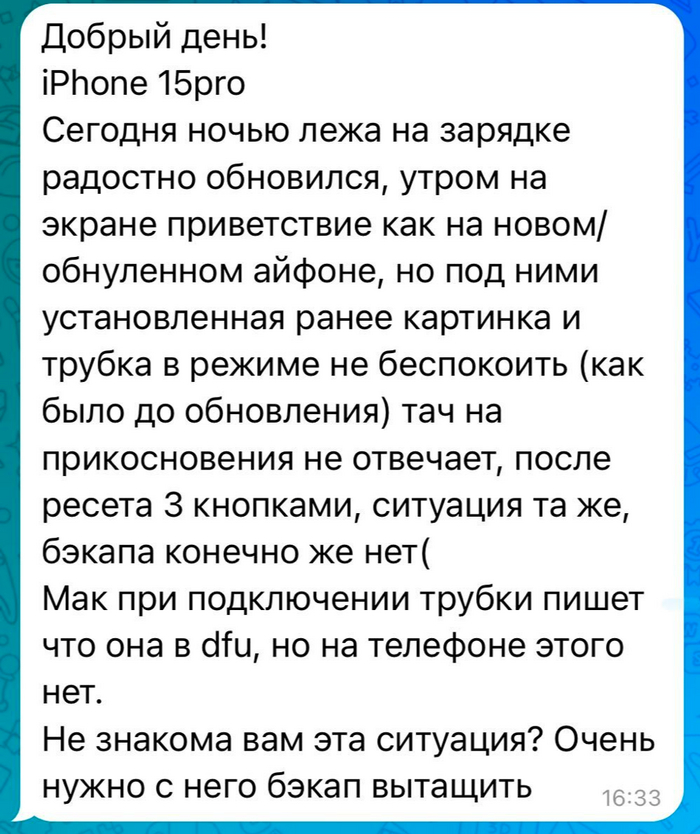

Персональные данные под угрозой: взгляд Алексея Кузовкина  Пора. Iphone 15 pro. Recovery data

Пора. Iphone 15 pro. Recovery data  «Важно обратить особое внимание»: в Минпросвете обратились к родителям школьников после трагедии в Алматы

«Важно обратить особое внимание»: в Минпросвете обратились к родителям школьников после трагедии в Алматы